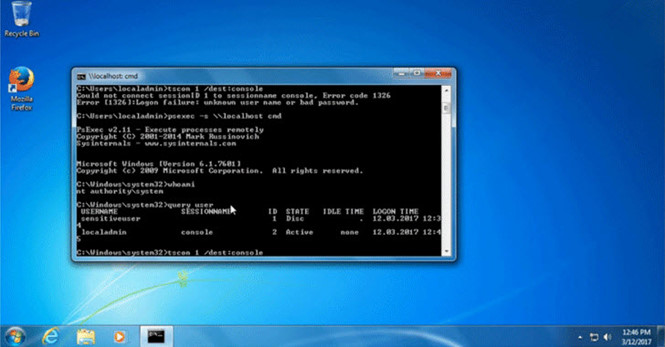

Nhà nghiên cứu bảo mật Alexander Korznikov (Israel) đã chứng minh rằng một người dùng được cấp tài khoản trên Windows, hoàn toàn có thể chiếm quyền điều khiển phiên làm việc của bất kỳ người dùng Windows khác đã đăng nhập mà không cần biết mật khẩu đăng nhập bằng thủ thuật đơn giản với công cụ dòng lệnh.

Thủ thuật này hoạt động trên hầu hết các phiên bản hệ điều hành Windows và không đòi hỏi bất kỳ quyền đặc biệt nào, cho phép kẻ tấn công có thể đăng nhập vào phiên làm việc của người dùng khác, từ đó truy cập trái phép vào ứng dụng và các dữ liệu nhạy cảm khác. Korznikov cho biết ông không rõ liệu đây là một tính năng trong Windows hay do một lỗ hổng bảo mật, nhưng rõ ràng đó là điều rất nguy hiểm.

Để khai thác thành công, kẻ tấn công có thể tiếp cận trực tiếp hoặc thông qua Remote Desktop Protocol (RDP) đến máy tính mục tiêu. Cuộc tấn công cũng có thể được thực hiện từ xa.

Thông qua video chứng minh cuộc tấn công, Korznikov đã thử nghiệm thành công trên Windows 7, Windows Server 2008, Windows Server 2012 R2 và cả Windows 10.

Phản ứng trước thông tin của Korznikov, Microsoft cho biết họ không coi đó là một lỗ hổng bảo mật, còn một số chuyên gia cho rằng một người sử dụng Windows có quyền cao hơn có thể làm điều đó.

Bất chấp lý do nào, Korznikov cho biết lỗ hổng này có thể tạo ra một số vấn đề về an ninh. Chẳng hạn, nó cho phép một quản trị viên có thể chiếm quyền điều khiển máy tính của các nhân viên khi họ đi ra ngoài, từ đó thực hiện các hành động phi pháp. Đây vốn là những điều tuyệt đối không được diễn ra trong chính sách của các ngân hàng.